La question de la sécurité numérique n’a cessé de se poser depuis ces vingt dernières années avec une accélération certaine lors des révélations d’E.Snowden.

Gouvernement, multinationales ainsi qu’un nombre incalculable de petites sociétés, voir de hackers « black hat » sans scrupules ou employés au sein de sociétés parfois même sous-traitantes d’états, sont à l’affût de nos moindres faits et gestes.

Pour certains ces informations constituent une manne de profit. Pour l’état un moyen de connaître et ainsi de contrôler la population.

Nos mouvements sur la toile ou dans le monde réel sont autant d’informations qui alimentent toutes sortes de banques de données nous concernant. Nos habitudes, opinions politiques, philosophiques et religieuses sont traitées comme des valeurs permettant de prévoir des schémas de rentabilité nous concernant (tracking publicitaire…) pour nous vendre un certains nombre de produit dont nous serrons la cible à chacun de nos déplacement (affichage publicitaire urbain…) ou de consultation sur le web.

Voilà que l’État s’y met par le biais de cette loi de Surveillance Globale (voir notre article qui en détaille les enjeux) pour ainsi non seulement connaître nos déplacement mais également nos habitudes, nos opinions politiques, philosophiques, syndicales et religieuses par les trois derniers décrets sortis il y a quelques semaines (voir l’article de la Quadrature du net) et validé depuis par le Conseil d’État sous prétexte qu’ils n’entravent pas les libertés fondamentales. La quantité d’informations nous concernant pour nous ficher en temps réel dépasse les scénarios les plus sombre de l’histoire de la science fiction. Le modèle chinois débarque en France !

Il est logique que le but de cette manœuvre grossière est de trouver le moyen de calculer facilement votre taux de ‘subversion’ – autrement dit à quel pourcentage êtes-vous un « ennemi intérieur » ? La « République » cherche par tous les moyens de vous forcer, par la peur, de lui prouver votre allégeance. Peu importe les moyens autoritaires et fascisants employés aujourd’hui et maintenant, peut-être même dictatoriaux demain, avoir de tels outils à disposition implique une puissance jamais atteinte jusqu’à récemment que par un seul État qui ne brille vraiment pas par la bienveillance envers sa population. On parle bien-sûr de la Chine qui surveille par ses millions de caméra à reconnaissance faciale, ses habitants dans leur moindre fait et geste, le tout coordonné par des intelligences artificielles et des flics opérants derrière des écrans.

Peu importe quel type de Gouvernement est au pouvoir – soyons en sûr qu’il n’hésitera pas une seule seconde à l’utiliser contre nous !

C’est une question vitale de se saisir des outils à notre disposition pour nous défendre efficacement. Ce dossier permet d’avoir un aperçu des outils les plus sécurisé et les plus connus à l’heure actuelle. (Liste non-exhaustive)

ORDINATEURS :

• Choisir son système d’exploitation :

Vous connaissez tous les systèmes d’exploitation dit propriétaires comme Windows ou MacOS, dont le code n’est pas accessible par la communauté et qui sont la propriété de sociétés qui n’hésitent pas à utiliser vos données, voir de coopérer avec les gouvernements pour la surveillance de masse. Nous conseillons donc principalement deux OS libre et construit sur l’anonymisation des données :

· tails os :

axée sur la sécurité fondée sur Debian qui a pour but de préserver vie privée et anonymat. Toutes les connexions réseau transitent soit à travers le réseau Tor, soit sont bloquées. Le système est conçu pour être démarré à partir d’un live DVD ou d’un live USB, et ne pas laisser de trace numérique sur la machine.

· QUBES OS :

orienté sécurité, qui vise à fournir la sécurité des systèmes d’information par l’isolement. Qubes est un logiciel libre, open-source et gratuit.

• Chiffrer ses disques durs :

Si malgré tout vous devez utiliser votre système d’exploitation imposé ou que vous êtes sur un système Linux classiques il existe une solution pour rendre les données de votre disque dur indéchiffrable sans la bonne phrase de passe comme :

· VeraCrypt :

logiciel sous licence libre utilisé pour le chiffrement et qui permet de créer un disque virtuel chiffré dans un fichier ou une partition. L’ensemble du dispositif de stockage demande une authentification avant de «monter» le disque virtuel.

• Outils de communication en ligne :

— MAILS :

compte et adresse de messagerie :

· Riseup.net :

fournit des outils de communication en ligne pour les personnes et les groupes qui militent en faveur d’un changement social libérateur. Riseup fournit des produits pour sécuriser facilement ses communications sur Internet, en utilisant par exemple un chiffrement fort, des services anonymiseur, et une conservation minimale des données. Ces services sont destinés à des particuliers, à des organisations à but non lucratif et à des groupes d’activistes. Nécessite d’être parrainé pour avoir un compte mail. D’autres outils sont disponibles tels que :

· chat / wiki / pad / partage de fichier

· des ressources en ligne pour la protection des mails…

· Protonmail :

messagerie web chiffrée se distinguant par un chiffrement de bout en bout automatique, sans que l’utilisateur ait besoin de quelque connaissance que ce soit des techniques de cryptographie.

Application de messagerie

· Thunderbird :

Thunderbird est une application de messagerie gratuite facile à configurer et à personnaliser. Elle permet l’échange de mails chiffré par OpenPGP.

Chiffrer ses mails par Open PGP

Crypter un courriel permet d’éviter que son contenu ne soit intercepté pendant qu’il circule sur internet. Le type le plus commun de cryptage est l’OpenPGP (OpenPGP est un standard, PGP vient de l’anglais «Pretty Good Privacy» et est propriétaire et GNU Private Guards, ou GPG, est un logiciel libre). Plusieurs ressources sur internet offrent une explication détaillée du fonctionnement du cryptage. Pour nos besoins, il est utile d’en comprendre trois composantes: la clé publique, la clé privée et la phrase secrète.

+ d’infos

• Outils de navigation en ligne :

— NAVIGATEUR :

· TOR Browser :

Le Tor Browser est un navigateur web libre basé sur Mozilla Firefox ESR qui permet de naviguer anonymement sur le réseau d’anonymisation Tor. Il est développé par The Tor Project. Il embarque deux extensions : NoScript, qui bloque l’exécution du JavaScript et HTTPS Everywhere qui privilégie les connexions chiffrées au moyen du protocole HTTPS. C’est le navigateur web par défaut du système d’exploitation Tails.

documentation en ligne

• Outils de réseaux sécurisé :

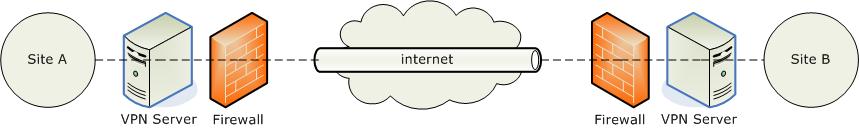

— Les VPN (réseau virtuel privé) :

système permettant de créer un lien direct entre des ordinateurs distants, qui isole leurs échanges du reste du trafic se déroulant sur des réseaux de télécommunication publics.

· Riseup VPN :

Ce client VPN est très facile à utiliser! Il suffit de l’installer et de le faire rouler — aucune configuration n’est requise. Pas besoin d’enregistrer un compte non plus!

SMARTPHONE :

• Système d’exploitation :

Il existe des systèmes d’exploitation pour téléphone mobile qui ne vous espionne pas contrairement à Android (Google) ou l’iOS d’Apple mais qui malheureusement ne peuvent être installé sur tous types de smartphone — il faut donc avoir un téléphone compatible. Néanmoins il est intéressant d’avoir cette possibilité que les GAFAM ne vous donne pas.

· /e/ (e foundation) :

/e/ est un système d’exploitation open source basé sur Android, exempt de Google et doté de ses propres services Web et respectueux de la vie privée.

· LineageOS :

système d’exploitation open source basé sur Android, exempt de Google et doté de ses propres services Web et respectueux de la vie privée.

• Chiffrer son smartphone :

Le smartphone a quasi monopolisé nos moyens de communications, nous rendant complètement transparents pour les sociétés numériques qui les conçoivent ou qui fournissent les services via les applications fournies ou téléchargées sur les stores des constructeurs et qui ne manqueront jamais l’occasion de coopérer avec l’État si celui-ci s’intéresse de près à vos activités en ligne ou pas. Néanmoins des solutions existent pour éviter que votre téléphone soit lisibles par n’importe qui et consiste à rendre la lecture de vos données illisibles sans la phrase de passe qui le décrypte.

La mémoire interne doit être chiffré comme avec un disque dur d’ordinateur et n’est visible que par la personne détenant le bon mot de passe. Pour éviter que les forces d’un état autoritaire fouille dedans, car ils sont équipés de matériel permettant cela, il faut faire une petite manipulation qui existe dans la plus part des smartphones actuels. Ainsi, avec une phrase de passe longue et complexe, il ne peuvent pas accéder à votre téléphone éteint – si votre téléphone à été lancé et votre système d’exploitation (comme Android par exemple) déverrouillé ils pourront utiliser les données contre vous :

Il est donc primordiale d’éteindre son téléphone dans des moments ‘chauds’ comme en manifestation car une fois en état d’arrestation vos effets personnels ne seront plus accessibles si vous êtes retenues en garde-à-vue. La meilleure solution reste de ne pas prendre son téléphone ou de le laisser à des ami.es.

Protocole pour chiffrer :

android

iPHONE

Pour consulter de façon protégée des sites web vous pouvez également utiliser Tor et RiseupVPN en version application pour plus de confidentialité.

• Outils de communication :

— MAILS :

· Protonmail : (application)

messagerie web chiffrée se distinguant par un chiffrement de bout en bout automatique, sans que l’utilisateur ait besoin de quelque connaissance que ce soit des techniques de cryptographie.

— MESSAGERIE CRYPTÉE « END-TO-END » :

· siGNAL : (application)

application gratuite pour Android et iOS, permettant de communiquer (appels vocaux et vidéo, messages texte ou médias) de façon chiffrée et sécurisée et dont le but principal est d’assurer un maximum de confidentialité à ses utilisateurs.

documentation en ligne